Présentation du produit

Présentation du produit

Le système de chiffrement et de contrôle d'accès de la base de données est un produit renforcé qui améliore la sécurité du système de base de données et des données. Il est doté de fonctions de déchiffrement et de déchiffrement des données sensibles, de contrôle des autorisations, de transparence totale, de gestion décentralisée et d'audit de sécurité pour protéger la confidentialité et l'intégrité des données contre le vol de données provenant d'utilisateurs internes hautement autorisés, les attaques externes et les fuites de données dues au vol de disques, de bandes, etc.

Caractéristiques fonctionnelles

Caractéristiques fonctionnelles

Décryptage dynamique:La fonction de déchiffrement implémente le déchiffrement cryptographique dynamique en temps réel des données stockées dans la base de données avec intelligence, sans interférence humaine, pour réaliser complètement le stockage sécurisé des données, l'utilisation sécurisée et empêcher les informations de se mêler. Cela permet à la fois d'économiser du temps à l'utilisateur et de protéger les fichiers. Tant que l'utilisateur a une opération de lecture et d'écriture sur les données cryptées, les données cryptées sont automatiquement cryptées ou déchiffrées et l'utilisateur ne sent pas l'existence du processus de déchiffrement.

Décryptage dynamique:La fonction de déchiffrement implémente le déchiffrement cryptographique dynamique en temps réel des données stockées dans la base de données avec intelligence, sans interférence humaine, pour réaliser complètement le stockage sécurisé des données, l'utilisation sécurisée et empêcher les informations de se mêler. Cela permet à la fois d'économiser du temps à l'utilisateur et de protéger les fichiers. Tant que l'utilisateur a une opération de lecture et d'écriture sur les données cryptées, les données cryptées sont automatiquement cryptées ou déchiffrées et l'utilisateur ne sent pas l'existence du processus de déchiffrement.

Index du texte chiffré:Un certain nombre d'index doivent être établis pour les fichiers de base de données à des fins de requête rapide. Normalement, l'établissement et l'application de l'index doivent être en clair, sinon le rôle de l'index sera perdu. L'indexation en texte clair après le cryptage des données perdra son rôle, ce qui oblige à décrypter toutes les données en une seule fois, même si une seule donnée est interrogée, ce qui augmente sans aucun doute le temps de requête. Le système dispose d'une technologie brevetée d'indexation de texte chiffré, de sorte que les opérations de requête peuvent être interrogées sur les données correspondantes sans avoir à déchiffrer toutes les données, ce qui améliore considérablement la vitesse de requête de texte chiffré.

Index du texte chiffré:Un certain nombre d'index doivent être établis pour les fichiers de base de données à des fins de requête rapide. Normalement, l'établissement et l'application de l'index doivent être en clair, sinon le rôle de l'index sera perdu. L'indexation en texte clair après le cryptage des données perdra son rôle, ce qui oblige à décrypter toutes les données en une seule fois, même si une seule donnée est interrogée, ce qui augmente sans aucun doute le temps de requête. Le système dispose d'une technologie brevetée d'indexation de texte chiffré, de sorte que les opérations de requête peuvent être interrogées sur les données correspondantes sans avoir à déchiffrer toutes les données, ce qui améliore considérablement la vitesse de requête de texte chiffré.

Technique de clé Multi - niveaux:Chaque champ possède une clé de colonne distincte, indépendante et unique qui exerce un contrôle de déchiffrement cryptographique sur le champ. Toutes les clés de colonne sont générées par la clé principale qui contrôle le déchiffrement cryptographique de la clé de colonne. Les clés principales sont stockées dans le matériel, garanti contre le vol et la destruction, et les clés de colonne sont stockées dans une base de données cryptée. Sécurité accrue grâce à la technologie à double clé qui garantit que les données cryptées ne seront pas piratées.

Technique de clé Multi - niveaux:Chaque champ possède une clé de colonne distincte, indépendante et unique qui exerce un contrôle de déchiffrement cryptographique sur le champ. Toutes les clés de colonne sont générées par la clé principale qui contrôle le déchiffrement cryptographique de la clé de colonne. Les clés principales sont stockées dans le matériel, garanti contre le vol et la destruction, et les clés de colonne sont stockées dans une base de données cryptée. Sécurité accrue grâce à la technologie à double clé qui garantit que les données cryptées ne seront pas piratées.

Cryptage transparent:Les données cryptées sont totalement transparentes pour les applications légitimes et l'accès aux outils clients. Les applications ou les personnes ne ressentent pas le processus de déchiffrement cryptographique lorsqu'elles accèdent aux données cryptées, de la même manière que les données en texte clair sont accessibles. Tout en garantissant la sécurité des données, les habitudes d'accès des applications ou des personnes ne sont pas modifiées.

Cryptage transparent:Les données cryptées sont totalement transparentes pour les applications légitimes et l'accès aux outils clients. Les applications ou les personnes ne ressentent pas le processus de déchiffrement cryptographique lorsqu'elles accèdent aux données cryptées, de la même manière que les données en texte clair sont accessibles. Tout en garantissant la sécurité des données, les habitudes d'accès des applications ou des personnes ne sont pas modifiées.

Configuration flexible des politiques:Différents champs de la même table peuvent être autorisés pour différents utilisateurs, définir différentes politiques de droits de contrôle d'accès, tout en prenant en charge la sauvegarde à chaud à deux machines et l'exportation des clés, empêchant la corruption du système sans clé ne peut pas déchiffrer les données; Prend en charge l'exportation des données brutes avant le chiffrement, empêchant la corruption de la table chiffrée de ne pas restaurer les données brutes.

Configuration flexible des politiques:Différents champs de la même table peuvent être autorisés pour différents utilisateurs, définir différentes politiques de droits de contrôle d'accès, tout en prenant en charge la sauvegarde à chaud à deux machines et l'exportation des clés, empêchant la corruption du système sans clé ne peut pas déchiffrer les données; Prend en charge l'exportation des données brutes avant le chiffrement, empêchant la corruption de la table chiffrée de ne pas restaurer les données brutes.

Excellente compatibilité de base de données:Prend en charge de nombreux types de bases de données tels que Oracle, MySQL, postgrelsql, daremont, jinkura, Gauss DB, Nanda General gbase8a et d'autres, et est l'un des produits de chiffrement de base de données les plus variés de l'industrie. Le produit utilise des plug - ins de chiffrement et d'autres technologies, a une bonne extensibilité de base de données, ne dépend pas des caractéristiques de la base de données elle - même, et peut être étendu pour prendre en charge toutes les bases de données relationnelles et les composants Big Data (hbase, Hive) pour le chiffrement.

Excellente compatibilité de base de données:Prend en charge de nombreux types de bases de données tels que Oracle, MySQL, postgrelsql, daremont, jinkura, Gauss DB, Nanda General gbase8a et d'autres, et est l'un des produits de chiffrement de base de données les plus variés de l'industrie. Le produit utilise des plug - ins de chiffrement et d'autres technologies, a une bonne extensibilité de base de données, ne dépend pas des caractéristiques de la base de données elle - même, et peut être étendu pour prendre en charge toutes les bases de données relationnelles et les composants Big Data (hbase, Hive) pour le chiffrement.

典型部署

典型部署

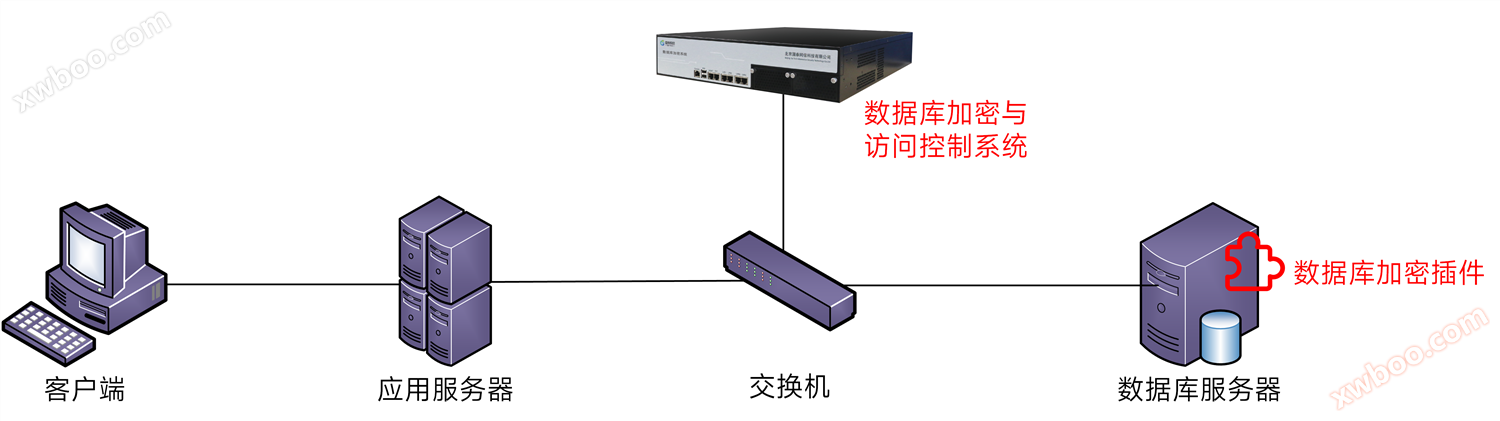

Le système de chiffrement de base de données est simple à déployer, avec un déploiement de contournement, capable de Router jusqu'au serveur de base de données.